Trezorの脆弱性再び

すこし前のニュースではありますが、Trezorの脆弱性が再び確認されました。

以前よりLEDGER WALLETのチームより脆弱性は指摘されていましたが、今回は、KRAKENのチームによる独立した試行によるものであり、注目すべき理由は2つあります。

・KRAKENという別のチームにより、独立に脆弱性が再発見された。

・脆弱性の技術的な詳細が公開されている。

というものです。

以前のLEDGERの報告では、廉価なハードウェアをつかって、十数分で攻撃できる手法がみつかった、といった内容にとどまっており、詳細に関しては公開されていませんでした。

今回は、KRAKENが独立に脆弱性の内容を見つけました。つまり、LEDGERの情報に頼ることなく、ハッキング方法を編み出したという意味です。この意義は大きく、もはや方法は秘匿できるものではなく、他の人もハッキングが可能であることを示しています。

そのためか、動画でハッキングの一部始終を公開しています。また脆弱性の技術的な内容についても詳細に触れられています。

もちろん具体的なハッキングに関してはソフトウェアやハードウェアを自作する必要が有りますが、本当にシリアスにやろうとおもう人がいれば、これらの公開情報をもとに試行錯誤すれば、十分可能であるという域になってきていると考えられます。

攻撃方法

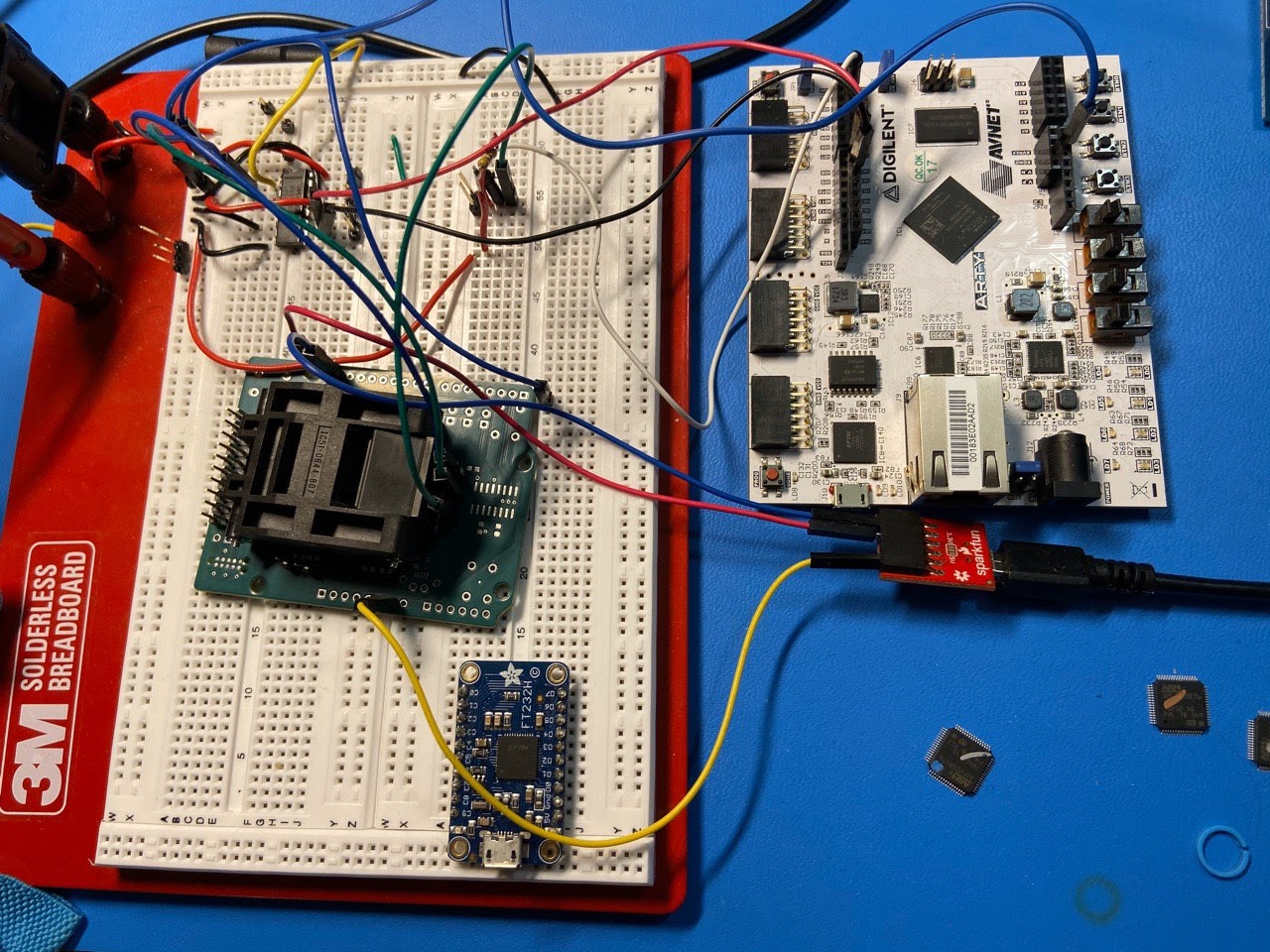

攻撃のやり方をおさらいしましょう。ハッカーは、Trezorを分解し、基盤からコアのチップを取り外します。それをハッキング用のPCに再接続します。

ハッキングのソフトウェアは、チップのブートローダにあるバグをついて、攻撃を行います。USB通信の微弱な電磁波をアンプで増幅し、最終的にシードを抜き取ります。

PINを設定していても4桁のPINは2分以内に解読されてしまいます。

脆弱性の報告の内容にもあるとおりに、この脆弱性は、Trezorが利用しているチップそのものにあります。つまりハードウェアの欠陥であって、ファームウェアの更新によるアップデートは不可能です。

動画をみると、非常に簡単かつ、確実に実行が可能のようです。電磁波を読み取るというところも、軍事用の高度な機械が必要なのかとおもいきや、単なる増幅で可能なようで、そのために必要なアンプチップは、どこにでも売っていて僅かに300円くらいで買えるようなもののようです。

https://www.analog.com/jp/products/max4619.html

「総額100ドル以下の自作ハードウェアで、15分以内にハッキングが可能」 というのは本当でした。

対策

対策ですが、2つあります。

1. 物理的に渡さない

2. パスフレーズを設定する

まず、物理的に渡さないというもの。これは当たり前ですが、とにかく物理的に見つからないように隠しておくというものですね。ハードウェアウォレットの持ち運びは推奨されません。基本的に金庫などにいれておき、セキュリティの確保された状況だけで持ちだして使うということにすべきです。

2つめが、パスフレーズの設定です。これはシードの24単語とは別に、自分で設定する25番めの文字列を加えて秘密鍵を生成するものです。

この文字列をある程度長いものに設定しておけば、多少安全性があります。(短いものでは総当りや辞書攻撃で突破されてしまいます)。完全に安全にするには、24単語と同じ512ビットの情報を加えることですが、それではあまりに煩雑なので、少なくとも20文字以上のパスフレーズを設定しておきましょう。

最後に、根本的な対策おして、このタイミングでLedgerに乗り換えるというのも手です。

次の記事

読者になる

一緒に新しい世界を探求していきましょう。

ディスカッション